با رشد روزافزون تهدیدات سایبری، سازمانها به ویژه کسب و کارهای کوچک و متوسط، با چالشهای امنیتی جدی مواجه هستند. ایجاد مرکز عملیات امنیت (SOC) یکی از راهکارهای مهم برای مقابله با این تهدیدات است. با این حال، پیاده سازی SOC اغلب نیازمند منابع مالی، انسانی و فناوری قابل توجهی است که ممکن است برای بسیاری از سازمانها غیر ممکن به نظر برسد. این مقاله به صورت جامع به بررسی راهکارها و استراتژیهای مؤثر برای ایجاد SOC با منابع محدود میپردازد تا سازمانها بتوانند با بهرهگیری از این رویکرد، امنیت سایبری خود را بهبود بخشند.

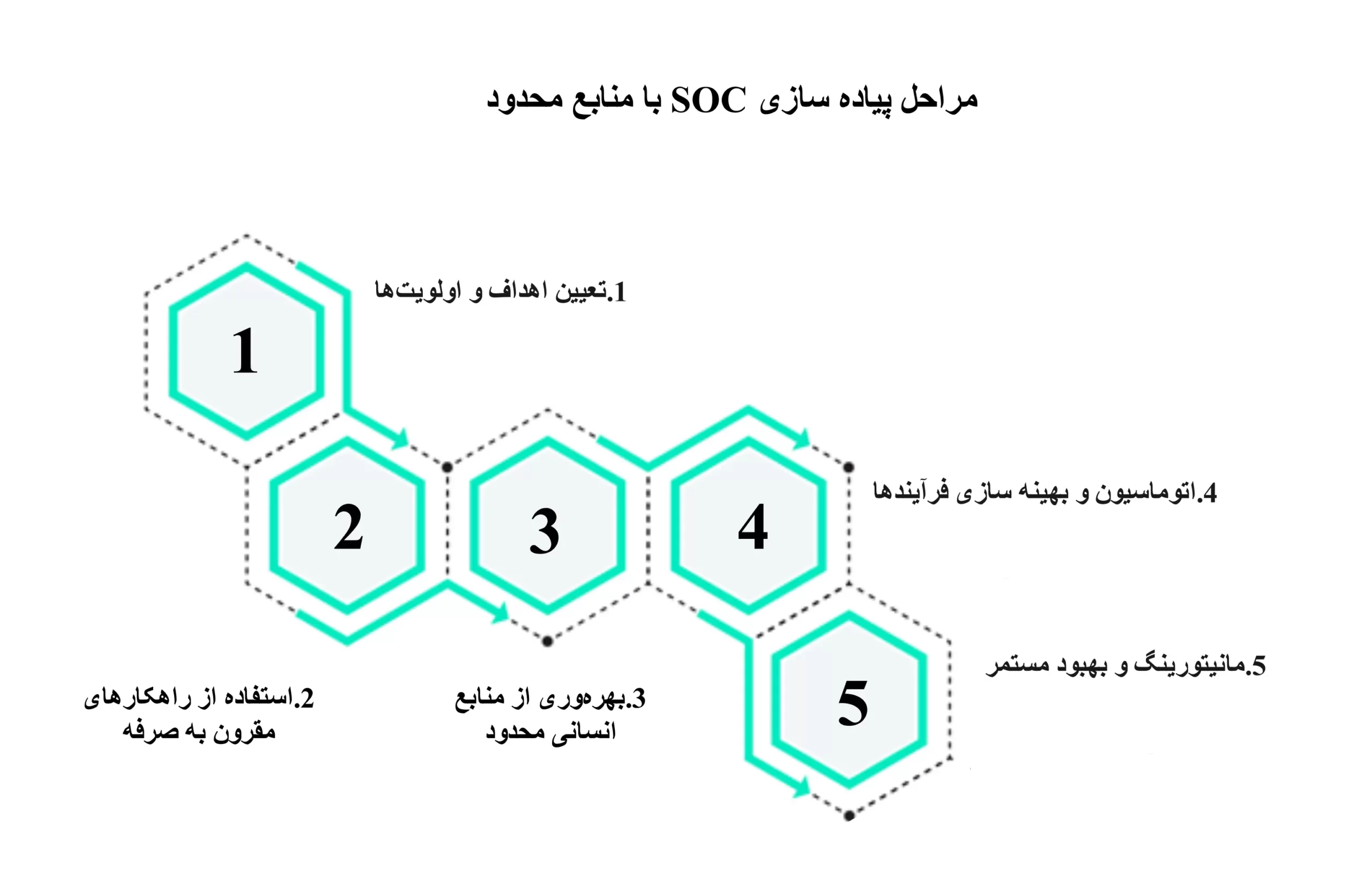

مراحل ایجاد SOC با منابع محدود

ایجاد مرکز عملیات امنیتی با منابع محدود، با پیروی از پنج مرحله زیر به دست آید.

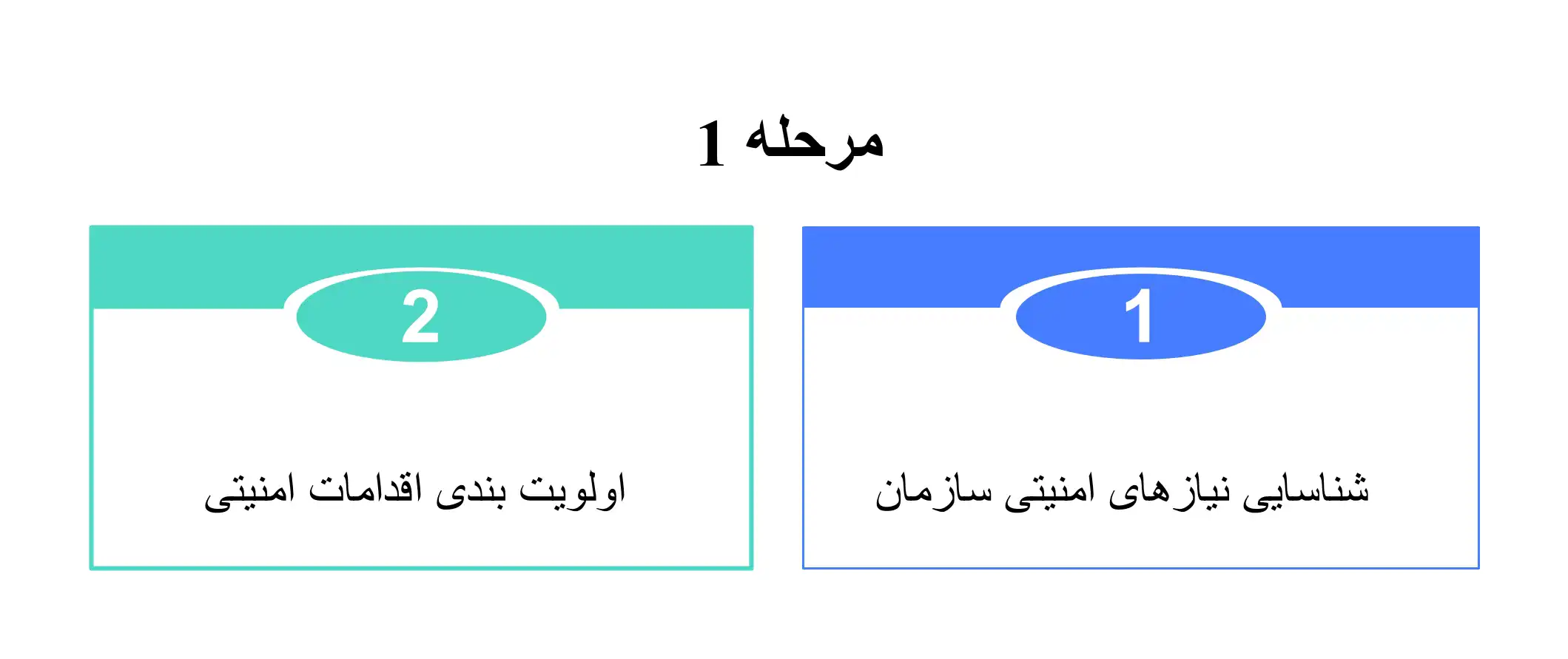

مرحله ۱: تعیین اهداف و اولویتها

۱.۱ شناسایی نیازهای امنیتی سازمان

نقطه شروع هر برنامه امنیتی موفق، شناسایی دقیق نیازهای امنیتی سازمان است. این مرحله شامل تحلیل داراییهای حیاتی، شناسایی تهدیدات بالقوه و ارزیابی آسیب پذیریهای موجود است. سازمانها باید به این سوالات پاسخ دهند:

- چه دادهها و سیستمهایی برای سازمان حیاتی هستند؟

- چه تهدیداتی بیشترین خطر را برای این داراییها دارند؟

- سطح حفاظتی مورد نیاز برای مقابله با این تهدیدات چیست؟

این تحلیلها به سازمانها کمک میکند تا منابع محدود خود را به طور مؤثر بر روی بخشهایی متمرکز کنند که بیشترین نیاز به حفاظت دارند.

۱.۲ اولویت بندی اقدامات امنیتی

با توجه به محدودیت منابع، مهم است که سازمانها اقدامات امنیتی خود را اولویت بندی کنند. به این منظور، باید روی تهدیدات و آسیبپذیریهایی تمرکز کرد که تأثیر بیشتری بر عملیات سازمان دارند. این اولویت بندی کمک میکند تا منابع محدود به صورت هدفمند صرف بهبود امنیت نقاط حیاتی شوند.

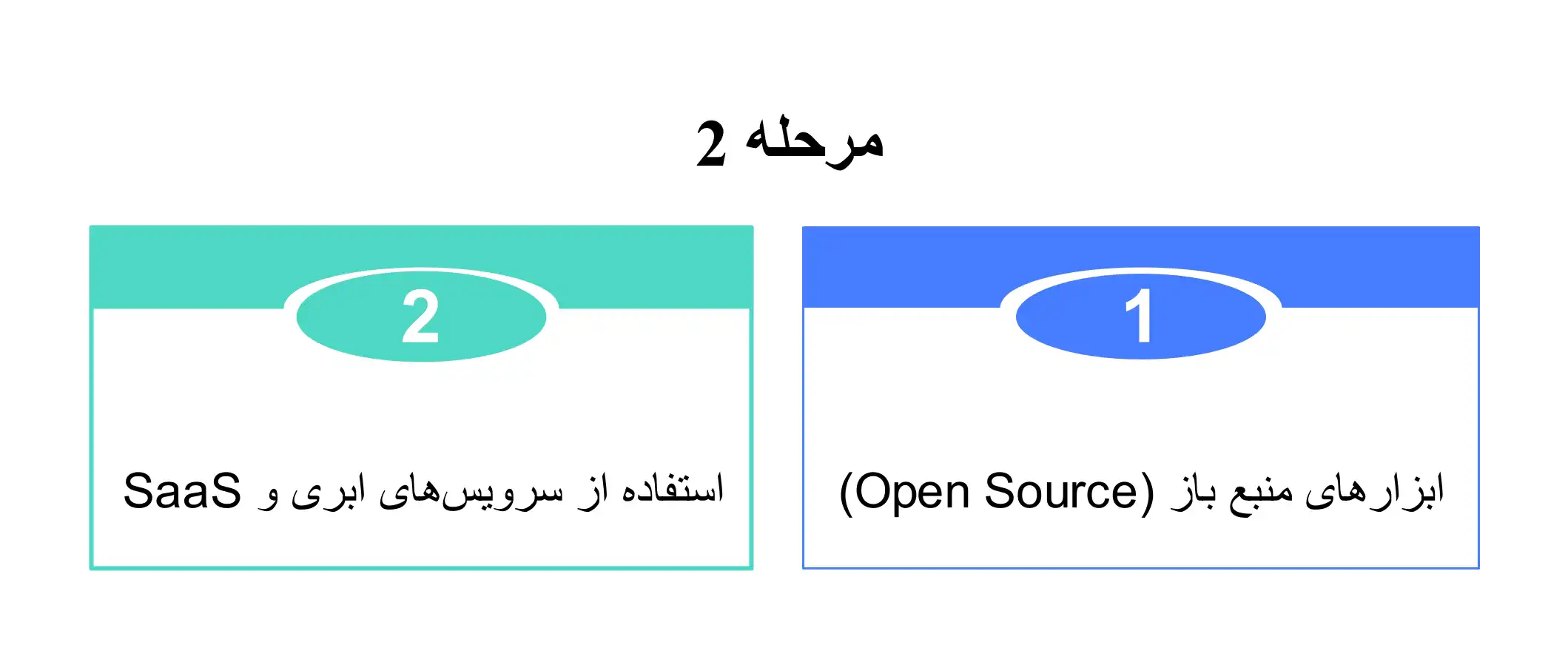

مرحله ۲: استفاده از راهکارهای مقرون به صرفه

۲.۱ ابزارهای منبع باز (Open Source)

یکی از بهترین راهها برای کاهش هزینههای ایجاد SOC، استفاده از ابزارهای منبع باز است. این ابزارها اغلب بهاندازه ابزارهای تجاری قدرتمند هستند و به سازمانها این امکان را میدهند که بدون نیاز به سرمایه گذاریهای سنگین، یک SOC کارآمد ایجاد کنند. برخی از ابزارهای منبع باز پرکاربرد عبارتند از:

- Elasticsearch, Logstash, Kibana (ELK Stack): این مجموعه ابزارها برای جمع آوری، پردازش، و تحلیل لاگها و دادههای امنیتی استفاده میشوند و به سازمانها امکان میدهند تا به صورت مؤثر دادههای خود را پایش کنند.

- Suricata: یک سیستم تشخیص و پیشگیری از نفوذ (IDS/IPS) منبع باز که قابلیت شناسایی و جلوگیری از تهدیدات را بدون هزینههای بالا فراهم میکند.

- OSSEC: یک سیستم تشخیص نفوذ میزبان (HIDS) منبع باز که به سازمانها کمک میکند تا فعالیتهای مشکوک را در سیستمهای خود شناسایی کنند.

۲.۲ استفاده از سرویسهای ابری و SaaS

سرویسهای ابری و مدلهای SaaS (نرم افزار به عنوان سرویس) میتوانند هزینههای مرتبط با و نگهداری را به طور چشمگیری کاهش دهند. این سرویسها نیاز به زیرساختهای فیزیکی و هزینههای مرتبط با آنها را از بین میبرند و به سازمانها امکان میدهند تا تنها برای منابعی که استفاده میکنند، هزینه پرداخت کنند. برخی از راهکارهای ابری برای SOC شامل سرویسهای SIEM ابری، مانیتورینگ امنیتی، و مدیریت لاگها میشوند.

مرحله ۳: بهرهوری از منابع انسانی محدود

۳.۱ آموزش و توسعه مهارتها

با منابع انسانی محدود، ضروری است که تیم امنیتی سازمان چند مهارتی و با تواناییهای گسترده باشد. بهجای استخدام نیروی انسانی زیاد، باید روی آموزش و توسعه مهارتهای تیم موجود تمرکز کرد. این تیم باید توانایی مدیریت طیف گستردهای از وظایف امنیتی را داشته باشد، از جمله مانیتورینگ تهدیدات، پاسخ به حوادث، و مدیریت لاگها.

– آموزش مداوم: ارائه آموزشهای منظم و به روز به تیم امنیتی برای مقابله با تهدیدات جدید و پیچیده ضروری است. این آموزشها میتوانند شامل کارگاهها، دورههای آنلاین و شرکت در کنفرانسهای امنیتی باشند.

۳.۲ برون سپاری و استفاده از MSSP

استفاده از سرویسهای مدیریت شده امنیتی (MSSP) یکی دیگر از راهکارهای مقرون به صرفه برای سازمانها با منابع محدود است. MSSPها میتوانند بخشی یا تمام وظایف SOC را برون سپاری کنند و به سازمانها این امکان را میدهند که بدون نیاز به افزایش پرسنل، از تخصص و فناوریهای پیشرفته بهرهمند شوند. این سرویسها شامل مانیتورینگ ۲۴/۷، مدیریت رخدادهای امنیتی و پاسخ به تهدیدات هستند.

مرحله ۴: اتوماسیون و بهینه سازی فرآیندها

۴.۱ بهره گیری از اتوماسیون

اتوماسیون یکی از مؤثرترین روشها برای بهینه سازی عملکرد SOC و کاهش هزینههاست. با استفاده از ابزارهای اتوماسیون، میتوان بسیاری از وظایف تکراری و زمانبر را به صورت خودکار انجام داد، که این به تیم امنیتی امکان میدهد تا روی تهدیدات پیچیدهتر و حیاتی تمرکز کند. ابزارهای SOAR (Security Orchestration, Automation, and Response) برای اتوماسیون فرآیندهای پاسخ به حوادث، شناسایی تهدیدات و مدیریت لاگها بسیار مفید هستند.

۴.۲ بهینه سازی فرآیندهای امنیتی

فرآیندهای SOC باید به گونهای طراحی شوند که کارایی حداکثری داشته باشند و با منابع محدود قابل اجرا باشند. این شامل طراحی گردش کارهای ساده و مؤثر برای شناسایی و پاسخ به تهدیدات، کاهش زمان واکنش، و بهینه سازی استفاده از منابع است. برخی از اقداماتی که میتوانند به بهینه سازی فرآیندها کمک کنند عبارتند از:

- ایجاد گردش کارهای استاندارد: تعریف و پیاده سازی گردش کارهای استاندارد برای شناسایی و پاسخ به تهدیدات.

- بازبینی و بهبود مستمر: تحلیل مداوم عملکرد فرآیندها و اعمال بهبودهای لازم برای افزایش کارایی و اثربخشی.

مرحله ۵: مانیتورینگ و بهبود مستمر

۵.۱ پیاده سازی مانیتورینگ مداوم

مانیتورینگ مداوم شبکه و سیستمها برای شناسایی تهدیدات بالقوه و پاسخ سریع به آنها ضروری است. حتی با منابع محدود، سازمانها باید از ابزارهای مانیتورینگ کارآمد استفاده کنند که بتوانند به صورت مداوم فعالیتهای مشکوک را شناسایی کنند. استفاده از ابزارهای منبع باز برای مانیتورینگ نقاط حیاتی و حساس سازمان، یکی از روشهای مقرونبهصرفه برای پیاده سازی این استراتژی است.

۵.۲ بهبود مستمر و بازبینی فرآیندها

یک SOC موفق نیازمند بهبود مستمر است. بازبینی و ارزیابی مداوم فرآیندهای امنیتی، ابزارها و عملکرد تیم SOC به شناسایی نقاط ضعف و فرصتهای بهبود کمک میکند. همچنین، ارائه آموزشهای مداوم به تیم امنیتی برای تطابق با تهدیدات جدید و پیچیده ضروری است.

نتیجه گیری

ایجاد مرکز عملیات امنیت با منابع محدود چالشهای خاص خود را دارد، اما با برنامه ریزی دقیق و استفاده از ابزارها و راهکارهای مناسب، میتوان یک SOC مؤثر و کارآمد راهاندازی کرد. تمرکز بر شناسایی نیازها و اولویت بندی اقدامات، بهرهگیری از ابزارهای منبع باز و سرویسهای ابری، استفاده از تیمهای چندمهارتی و اتوماسیون فرآیندها، به سازمانها کمک میکند تا با حداقل هزینهها به حداکثر امنیت دست یابند.

این راهکارها به ویژه برای کسب و کارهای کوچک و متوسط که بودجه و منابع محدودی دارند، مناسب بوده و به آنها امکان میدهد تا در برابر تهدیدات سایبری مقاومتر باشند و امنیت دیجیتال خود را بهبود بخشند.