در عصر دیجیتال امروز، تهدیدات سایبری به طور مداوم در حال افزایش و پیچیدهتر شدن هستند. سازمانها برای مقابله با این تهدیدات و حفظ امنیت دادهها و زیرساختهای خود، نیاز به راهکارهایی جامع و مؤثر دارند. یکی از این راهکارها، ساخت مرکز عملیات امنیت (SOC) با استفاده از پلتفرم SIEM است .

پلتفرم مدیریت اطلاعات و رویدادهای امنیتی (SIEM) نقش کلیدی در ارتقاء قابلیتهای تحلیل و پاسخدهی به تهدیدات امنیتی ایفا میکند. یک SOC با استفاده از پلتفرم SIEM قادر به شناسایی، تحلیل، و پاسخ به تهدیدات امنیتی در زمان واقعی است.

در این مطلب، به صورت جامع و گام به گام فرآیند طراحی، پیاده سازی و بهره برداری از یک SOC با استفاده از SIEM را بررسی میکنیم.

اهمیت SOC در تامین امنیت سازمان

یک مرکز عملیات امنیت (SOC) واحدی است که به صورت متمرکز بر پایش و تحلیل امنیت شبکه و سیستمهای یک سازمان تمرکز دارد. هدف اصلی SOC، شناسایی سریع تهدیدات، جلوگیری از حوادث امنیتی، و پاسخ سریع و موثر به هر گونه رخداد مشکوک است.

SOC نقش کلیدی در حفظ امنیت سازمانها در برابر تهدیدات داخلی و خارجی ایفا میکند. تیم SOC با استفاده از ابزارها و تکنیکهای مختلف، از جمله SIEM، فعالیتهای مشکوک را شناسایی کرده و به سرعت به آنها واکنش نشان میدهد.

نقش SIEM در SOC

پلتفرم SIEM (Security Information and Event Management)به عنوان ستون فقرات یک SOC عمل میکند SIEM. دادههای مربوط به رویدادهای امنیتی را از منابع مختلف جمعآوری، نرمال سازی و تحلیل میکند.

این پلتفرم با شناسایی الگوها و همبستگی دادهها، میتواند به شناسایی تهدیدات پیچیده کمک کند و هشدارهای مربوط به حوادث امنیتی را به تیم SOC ارسال کند. به طور خلاصه، SIEM ابزار اصلی SOC برای پایش و مدیریت امنیت اطلاعات است.

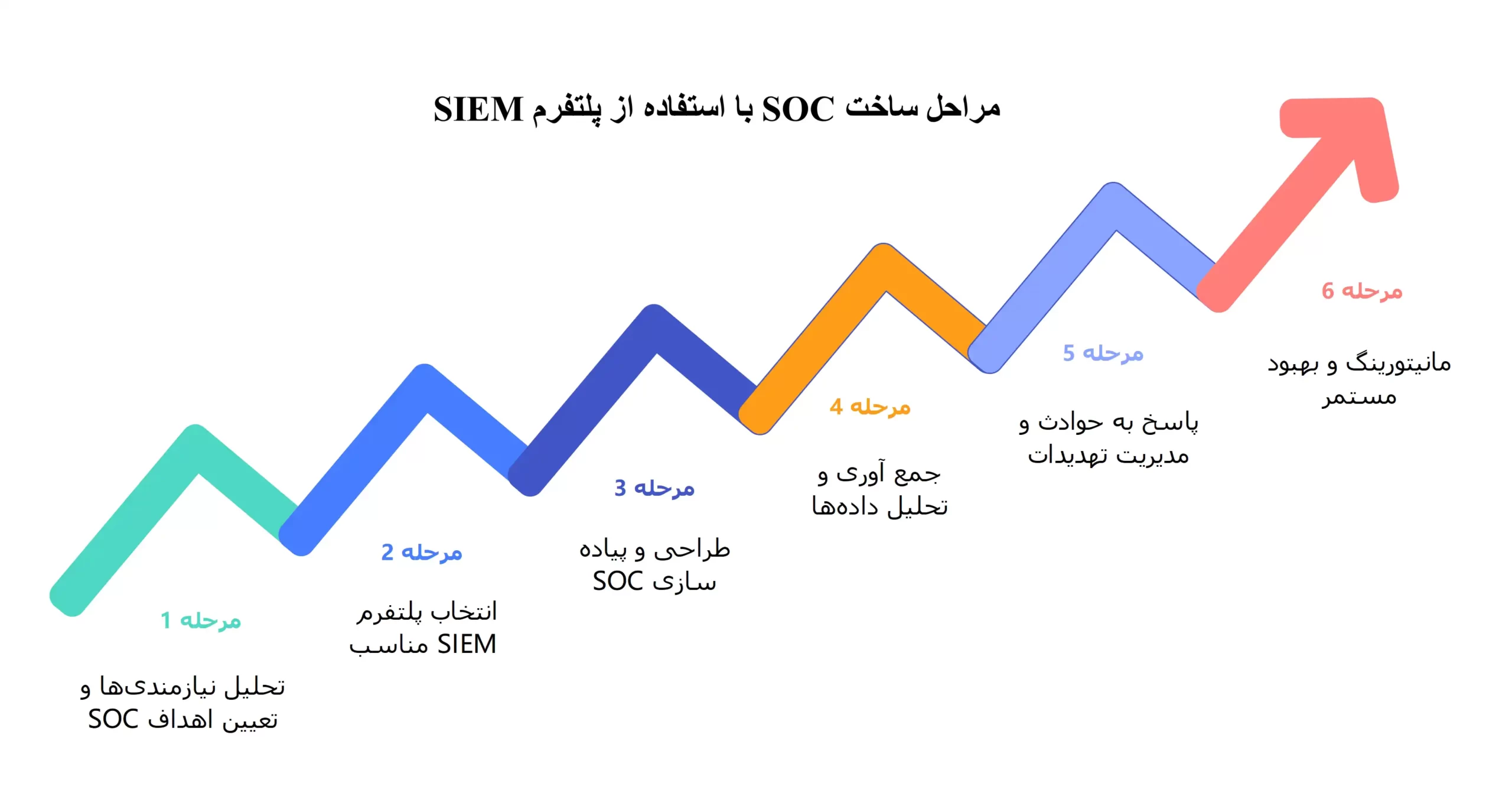

مراحل ساخت SOC با استفاده از پلتفرم SIEM

استفاده از پلتفرمهای SIEM به عنوان ابزار اصلی SOC، امکان جمع آوری، تحلیل و همبستگی دادههای امنیتی از منابع مختلف را فراهم میآورد.

اما برای پیاده سازی موفقیت آمیز یک SOC با استفاده از SIEM، مراحل متعددی باید طی شود؛ از شناسایی نیازهای سازمان و انتخاب پلتفرم مناسب گرفته تا تشکیل تیمهای متخصص و بهبود مداوم فرآیندها. در ادامه به بررسی مراحل ضروری برای ایجادSOC با استفاده از پلتفرم SIEM میپردازیم و اهمیت هر یک از این مراحل را در تقویت امنیت سازمانها بیان میکنیم.

مطالب مرتبط : پیاده سازی SOC در سازمان – راهنمای مرحله به مرحله

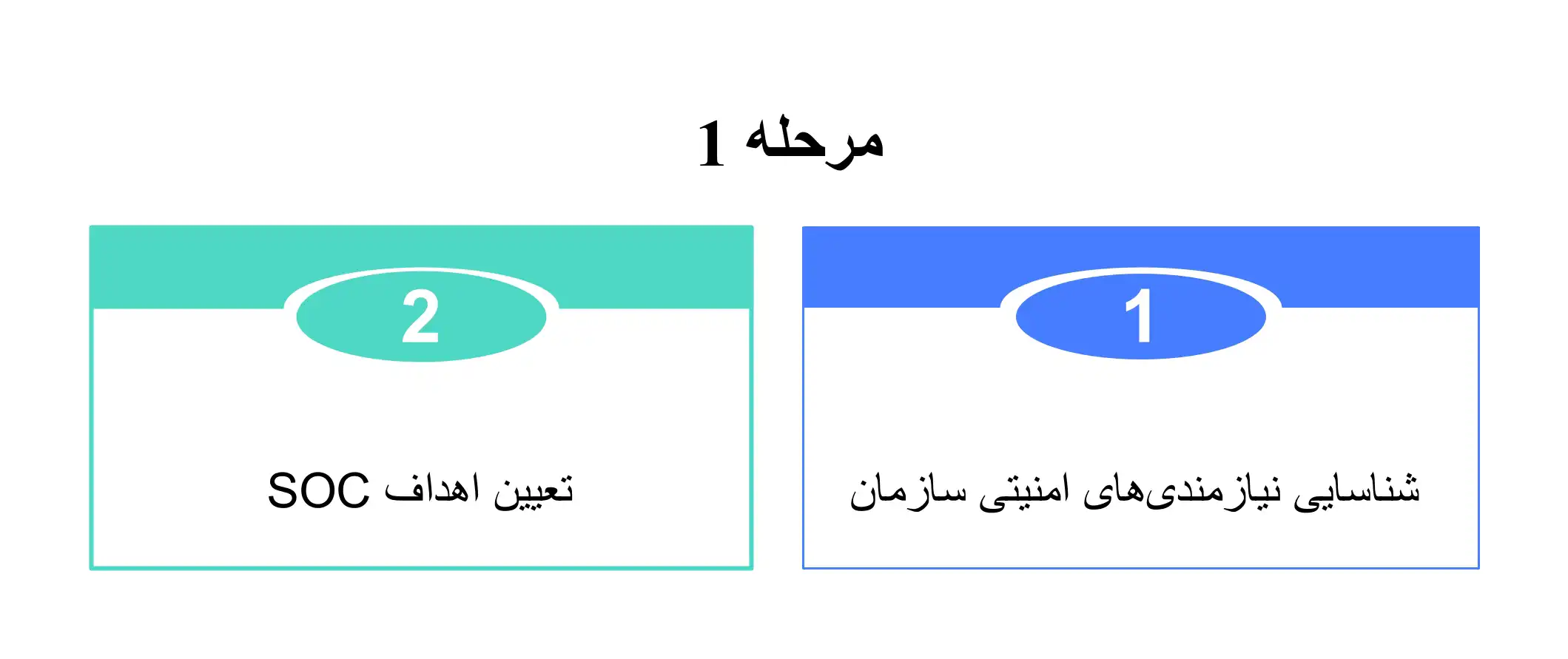

مرحله ۱: تحلیل نیازمندیها و تعیین اهداف SOC

۱.شناسایی نیازمندیهای امنیتی سازمان

پیش از هر چیز، باید نیازمندیهای امنیتی سازمان به طور دقیق شناسایی شود. که شامل موارد زیر می باشد:

- نوع دادهها: شناسایی دادههای حساس و حیاتی سازمان که نیاز به محافظت ویژه دارند.

- تهدیدات امنیتی: تحلیل تهدیدات بالقوه و شناسایی سناریوهای احتمالی حملات.

- زیرساختها: بررسی زیرساختهای فعلی IT سازمان و نقاط ضعف امنیتی موجود.

۲. تعیین اهداف SOC

اهداف SOC باید به طور دقیق و شفاف تعریف شوند. این اهداف ممکن است شامل موارد زیر باشند:

- پایش مداوم تهدیدات امنیتی: نظارت ۲۴/۷ بر شبکه و سیستمها برای شناسایی تهدیدات.

- کاهش زمان پاسخ به حوادث: به حداقل رساندن زمان شناسایی و واکنش به تهدیدات.

- بهبود امنیت سازمان: ایجاد یک لایه امنیتی اضافی برای کاهش ریسکها.

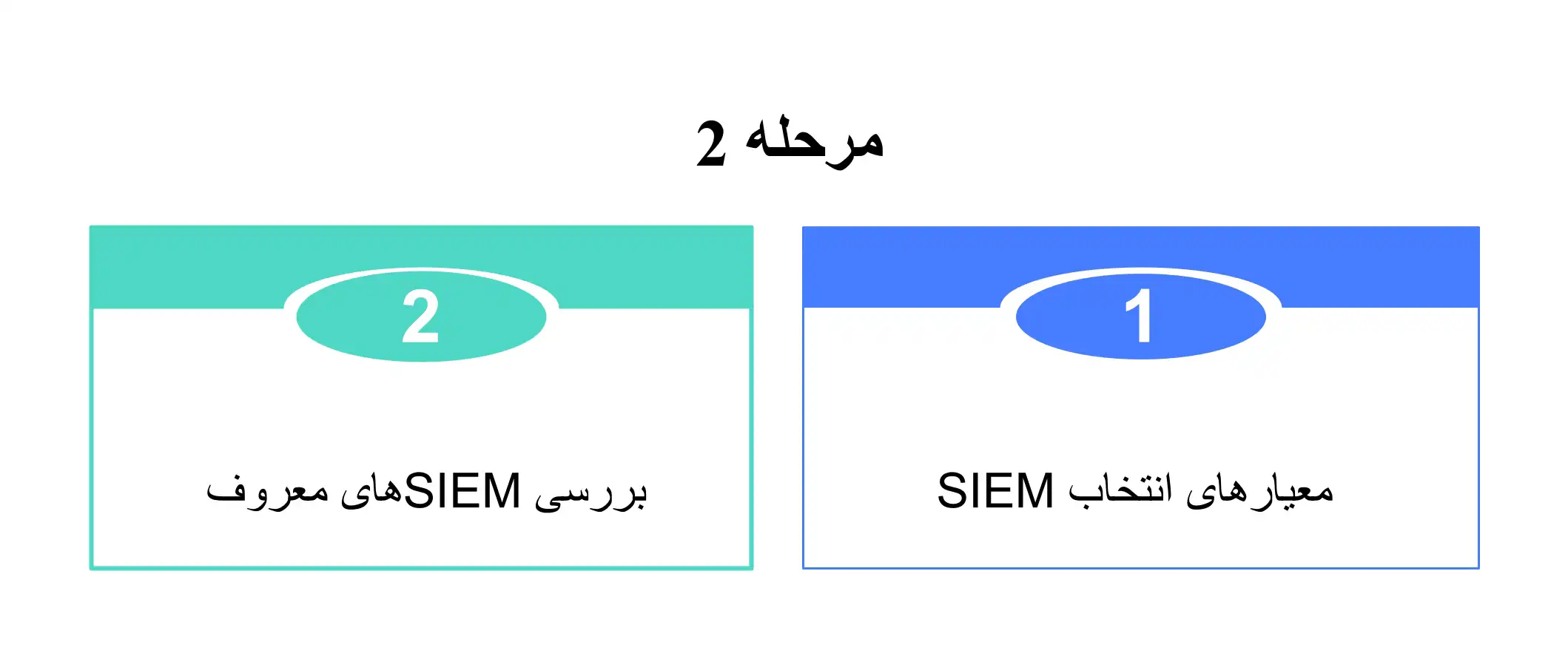

مرحله ۲: انتخاب پلتفرم SIEM مناسب

۱.معیارهای انتخاب SIEM

برای انتخاب یک پلتفرم SIEM مناسب، باید به معیارهای زیر توجه کنید:

- قابلیتهای تحلیل داده: SIEM باید قادر به جمع آوری و تحلیل حجم زیادی از دادهها باشد.

- قابلیت ادغام با زیرساختهای موجود: باید بتواند با سیستمها و نرم افزارهای موجود در سازمان به راحتی ادغام شود.

- قابلیت اتوماسیون: SIEM باید قابلیت خودکار سازی فرآیندها مانند پاسخ به تهدیدات را داشته باشد.

- پشتیبانی از استانداردهای امنیتی: پلتفرم SIEM باید از استانداردها و پروتکلهای امنیتی مورد نیاز سازمان پشتیبانی کند.

۲.بررسی SIEMهای معروف

در این مرحله به بررسی چندین پلتفرم معروف SIEM میپردازیم:

- Splunk: یکی از پر کاربردترین پلتفرمهای SIEM که قابلیتهای بالایی در تحلیل دادهها و ایجاد گزارشهای امنیتی دارد.

- IBM QRadar: یک پلتفرم SIEM قدرتمند با تواناییهای عالی در مدیریت رویدادهای امنیتی و تشخیص تهدیدات.

- ArcSight: پلتفرمی با تمرکز بر تحلیلهای پیشرفته و مقیاس پذیری بالا برای سازمانهای بزرگ.

- LogRhythm: یک پلتفرم جامع با قابلیتهای مانیتورینگ، تحلیل و پاسخ به تهدیدات.

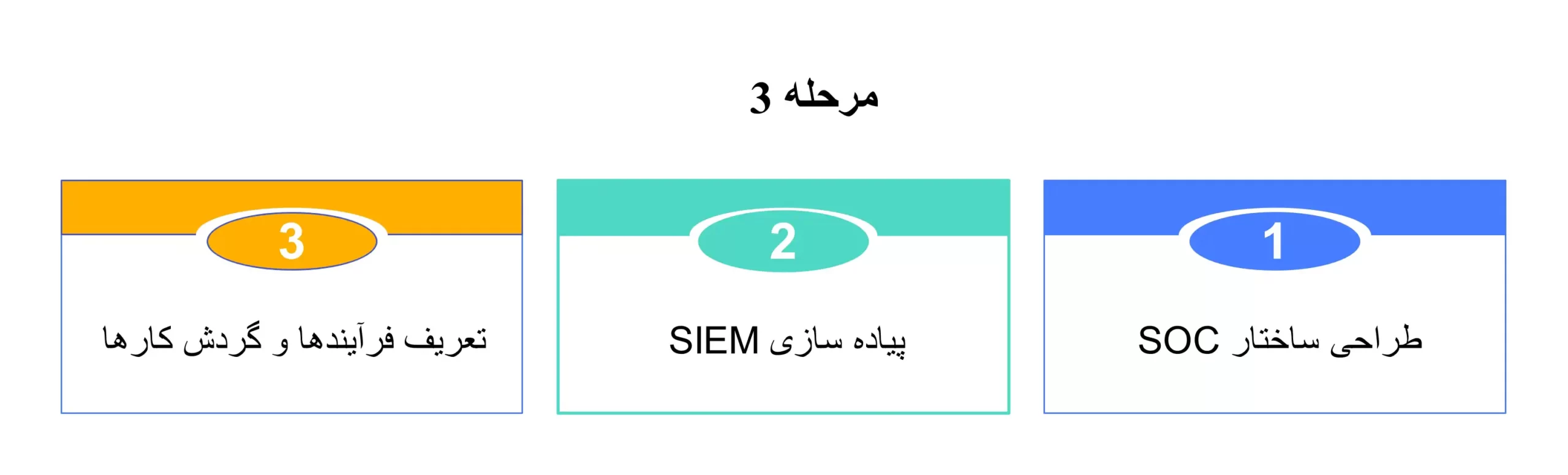

مرحله ۳: طراحی و پیاده سازی SOC

۱.طراحی ساختار SOC

طراحی SOC شامل تعیین ساختار سازمانی و زیرساختهای فنی است. این مرحله شامل موارد زیر است:

- تعریف نقشها و مسئولیتها: تعیین وظایف تیم SOC و ایجاد یک گردش کار مشخص برای پاسخ به تهدیدات.

- طراحی زیرساختهای فیزیکی و مجازی: مشخص کردن محل استقرار SOC و منابع سخت افزاری و نرم افزاری مورد نیاز.

۲.پیاده سازی SIEM

پس از طراحی SOC، باید پلتفرم SIEM را نصب و پیکربندی کنید:

- نصب و تنظیم SIEM: نصب پلتفرم SIEM بر روی سرورها و تنظیمات اولیه آن برای جمع آوری دادهها از منابع مختلف.

- پیکربندی قوانین تحلیل: تعریف قوانین و الگوهایی که SIEM برای شناسایی تهدیدات از آنها استفاده خواهد کرد.

- ایجاد داشبوردهای مانیتورینگ: ساخت داشبوردهای مانیتورینگ برای مشاهده و تحلیل وضعیت امنیتی سازمان در لحظه.

۳.تعریف فرآیندها و گردش کارها

برای اطمینان از کارایی SOC، باید فرآیندها و گردش کارهای مورد نیاز را تعریف کنید:

- فرآیند شناسایی تهدیدات: تعیین مراحل شناسایی و تحلیل تهدیدات امنیتی.

- فرآیند پاسخ به حوادث: تعیین مراحل پاسخ به تهدیدات شامل ایزوله کردن سیستمها، اطلاع رسانی به مسئولان و تهیه گزارش.

- مدیریت گزارشها: تعریف فرآیند تولید و ارائه گزارشهای امنیتی دورهای به مدیریت سازمان.

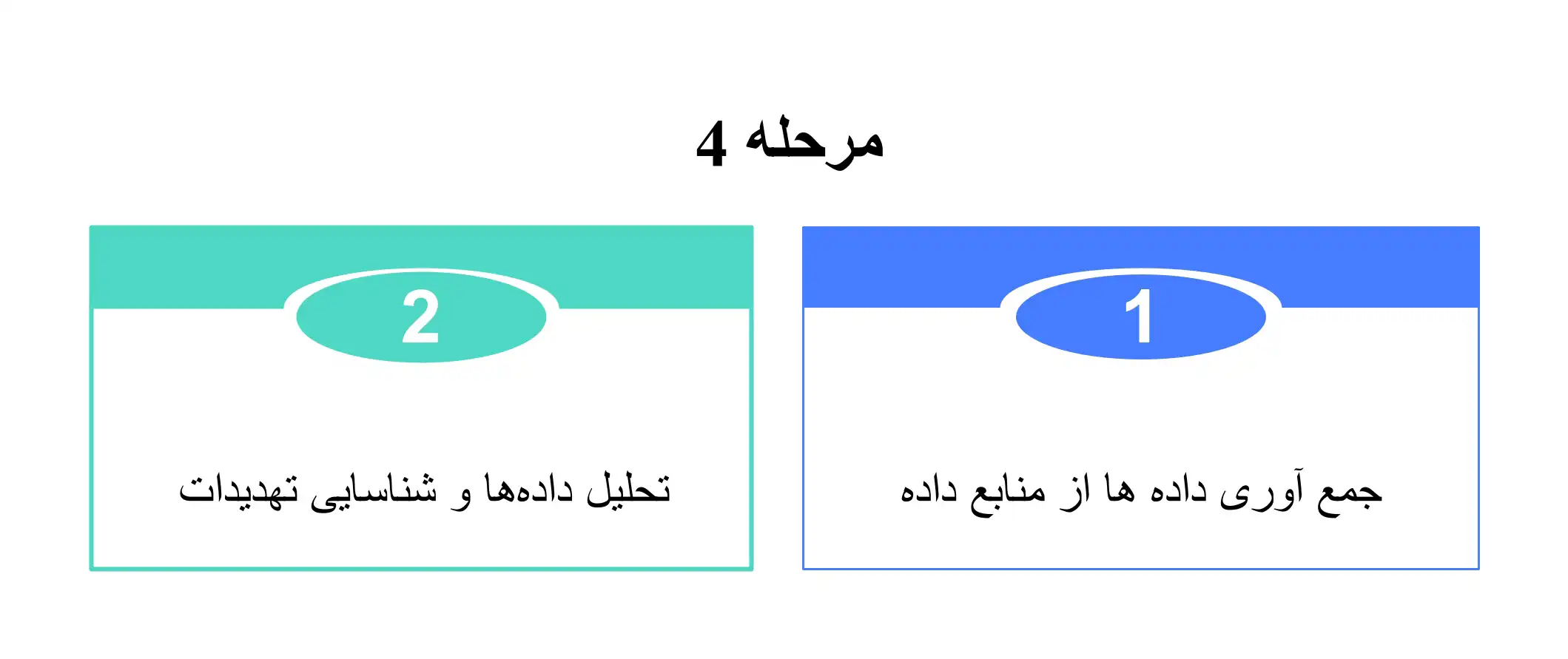

مرحله ۴: جمع آوری و تحلیل دادهها

۱. جمع آوری داده ها از منابع داده

SIEM باید دادهها را از منابع مختلف جمع آوری کند. این منابع شامل موارد زیر است:

- فایروالها: لاگها و رویدادهای ثبت شده توسط فایروالهای سازمان.

- سیستمهای تشخیص نفوذ (IDS/IPS): دادههای تولید شده توسط سیستمهای تشخیص نفوذ.

- سیستمهای مدیریت شبکه: لاگها و دادههای سیستمهای مدیریتی شبکه.

- سیستمهای اطلاعاتی: لاگها و رویدادهای سیستمهای اطلاعاتی و اپلیکیشنهای مهم سازمان.

۲. تحلیل دادهها و شناسایی تهدیدات

پس از جمع آوری دادهها، SIEM با استفاده از الگوریتمها و قوانین تحلیل، این دادهها را بررسی کرده و به شناسایی تهدیدات میپردازد:

- تشخیص الگوهای غیرعادی: شناسایی رفتارهای مشکوک و غیرعادی در شبکه.

- تشخیص تهدیدات شناخته شده: شناسایی تهدیدات امنیتی شناخته شده با استفاده از پایگاه دادهها و قوانین تعریف شده.

- ارائه هشدارها: ارسال هشدارهای خودکار به تیم SOC در صورت شناسایی تهدیدات.

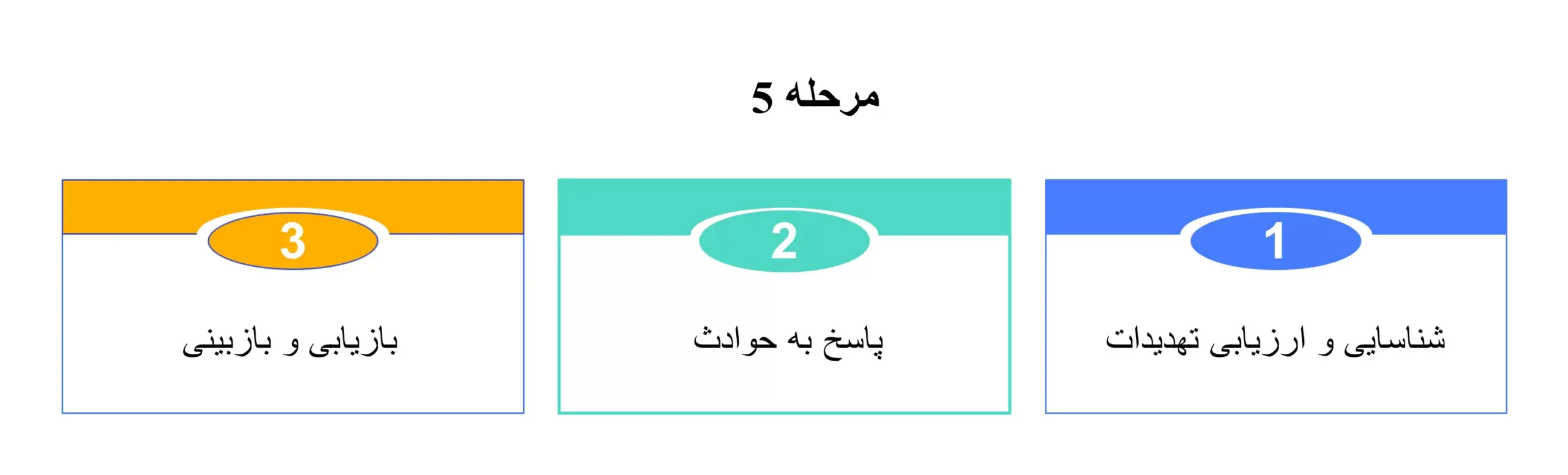

مرحله ۵: پاسخ به حوادث و مدیریت تهدیدات

۱. شناسایی و ارزیابی تهدیدات

تیم SOC باید پس از شناسایی تهدیدات، آنها را ارزیابی و دسته بندی کند:

- شناسایی نوع تهدید: تعیین نوع حمله یا تهدید.

- ارزیابی سطح ریسک: تعیین شدت تهدید و تأثیر احتمالی آن بر سازمان.

۲.پاسخ به حوادث

بر اساس نوع و شدت تهدید، تیم SOC باید به سرعت واکنش نشان دهد:

- مسدود کردن دسترسیها: مسدود کردن دسترسیهای مشکوک و جلوگیری از گسترش حمله.

- ایزوله کردن سیستمهای آسیب پذیر: ایزوله کردن سیستمهای در معرض خطر برای جلوگیری از آلودگی بیشتر.

- اطلاع رسانی به مدیریت: اطلاع رسانی به مدیران ارشد و تیمهای مرتبط درباره وضعیت تهدید و اقدامات انجام شده.

۳.بازیابی و بازبینی

پس از پایان حادثه، تیم SOC باید اقدامات لازم برای بازیابی سیستمها و بازبینی فرآیندها را انجام دهد:

- بازیابی سیستمها: بازگرداندن سیستمها به حالت اولیه و پاکسازی تهدیدات.

- بازبینی فرآیندها: تحلیل حادثه و به روزرسانی فرآیندها و قوانین امنیتی برای جلوگیری از تکرار مجدد.

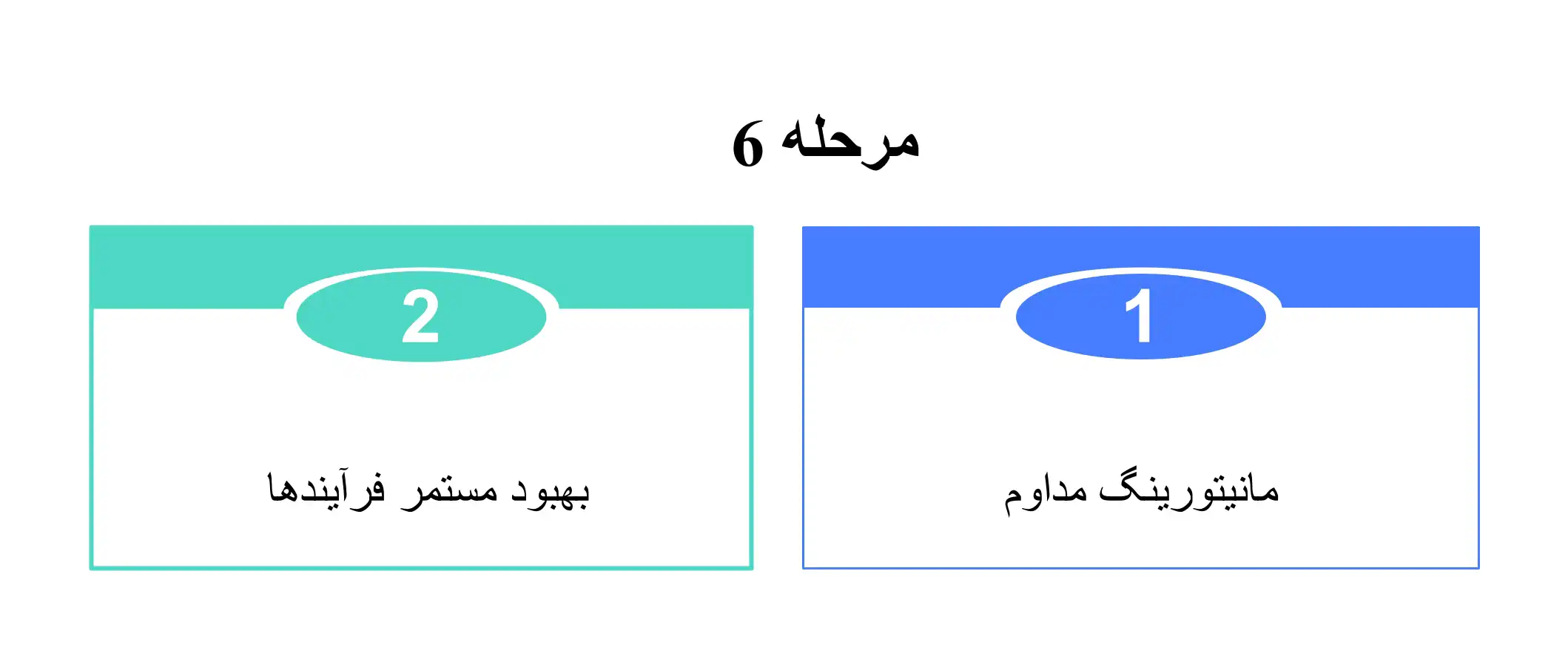

مرحله ۶: مانیتورینگ و بهبود مستمر

۱. مانیتورینگ مداوم

SOC باید به صورت مداوم شبکه و سیستمها را مانیتور کند:

- پایش ۲۴*۷: نظارت مستمر بر وضعیت امنیتی سازمان.

- استفاده از گزارشهای SIEM: استفاده از گزارشهای تولید شده توسط SIEM برای تحلیل وضعیت و شناسایی نقاط ضعف.

۲. بهبود مستمر فرآیندها

بهبود مداوم فرآیندها و ابزارهای SOC برای حفظ کارایی ضروری است:

- آموزش تیم SOC: به روزرسانی دانش و مهارتهای تیم SOC از طریق آموزشهای منظم.

- بازبینی و به روزرسانی قوانین SIEM: بازبینی و به روزرسانی مداوم قوانین تحلیل و پاسخ در SIEM.

- تحلیل دورهای عملکرد SOC: تحلیل عملکرد SOC و اجرای برنامههای بهبود.

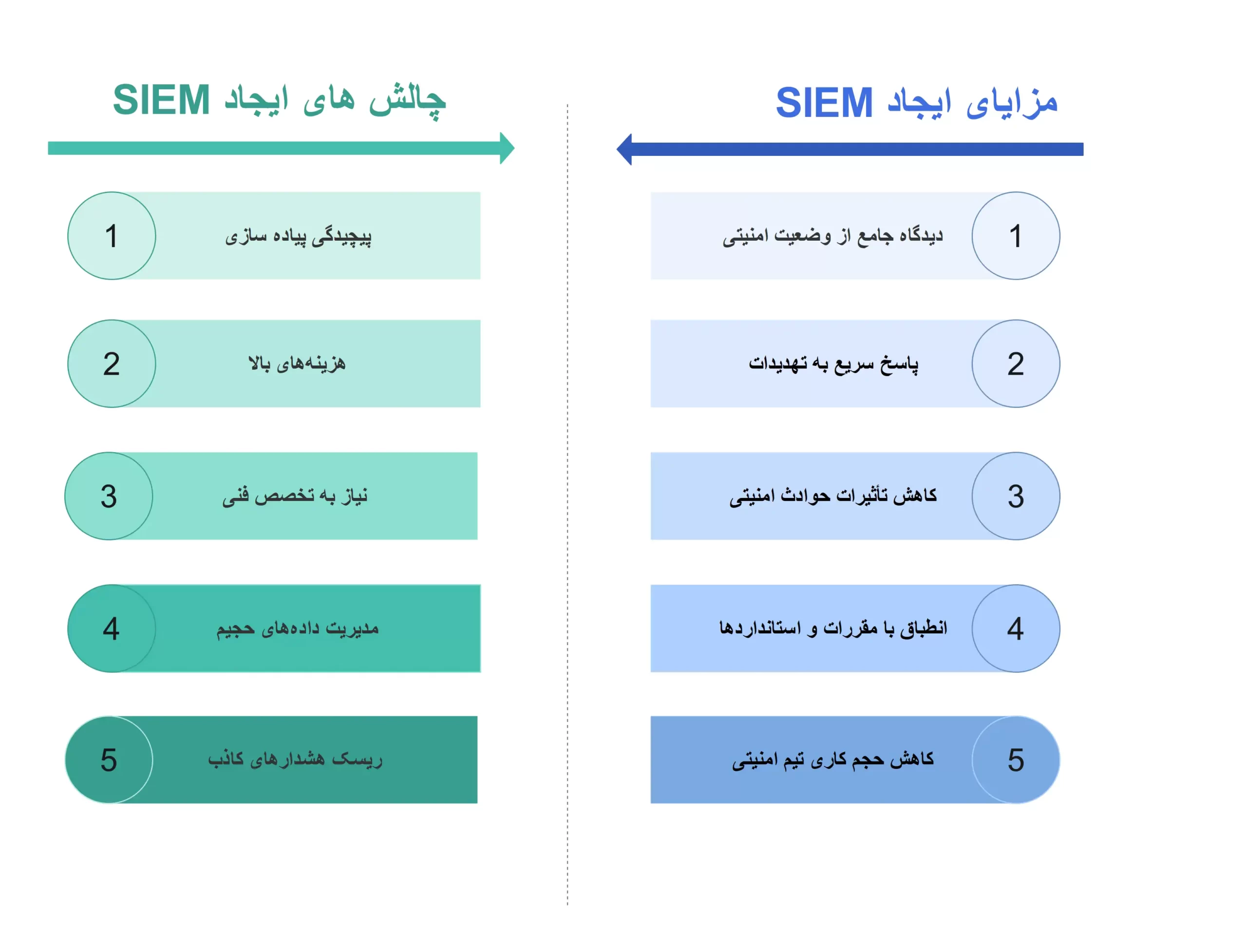

مزایا و چالشهای ایجاد SOC با استفاده از SIEM

مزایا

- دیدگاه جامع از وضعیت امنیتی: با استفاده از SIEM، SOC میتواند دادههای امنیتی را از منابع مختلف جمعآوری کرده و به یک دیدگاه کلی و یکپارچه از وضعیت امنیتی سازمان دست یابد. این دیدگاه جامع امکان شناسایی تهدیدات و آسیبپذیریها را در تمامی نقاط شبکه فراهم میکند و به تیم امنیتی اجازه میدهد تا بهطور مؤثرتری بر روی مسائل امنیتی متمرکز شوند.

- پاسخ سریع به تهدیدات: پلتفرم SIEM با تحلیلهای پیشرفته و همبستگی دادهها، میتواند تهدیدات امنیتی را به صورت لحظهای شناسایی کند. این قابلیت به SOC امکان میدهد تا سریعتر به تهدیدات پاسخ دهد و از وقوع حملات یا گسترش آنها جلوگیری کند. واکنش سریع به تهدیدات میتواند تاثیرات منفی حوادث امنیتی را به طور چشمگیری کاهش دهد.

- کاهش تأثیرات حوادث امنیتی: با خودکارسازی فرآیندهای تحلیل و شناسایی، SIEM زمان لازم برای تشخیص و پاسخ به تهدیدات را کاهش میدهد. این امر به تیم SOC کمک میکند به طور موثری تأثیرات حوادث امنیتی را کاهش دهند.

- انطباق با مقررات و استانداردها: بسیاری از سازمانها ملزم به رعایت مقررات و استانداردهای امنیتی هستند. پلتفرم SIEM با تولید گزارشهای دقیق و جامع، به SOC کمک میکند تا انطباق با الزامات قانونی را به راحتی مدیریت کند و در صورت نیاز مدارک لازم را ارائه دهد.

- کاهش حجم کاری تیم امنیتی: SIEM با خودکار سازی فرآیندهای جمع آوری و تحلیل دادهها، حجم کاری تیم امنیتی را کاهش میدهد. این امر به تیم SOC اجازه میدهد تا بر روی مسائل حیاتیتر و تحلیلهای پیشرفتهتر تمرکز کند.

چالشها

- پیچیدگی پیاده سازی: پیاده سازی SOC با استفاده از پلتفرم SIEM میتواند پیچیده باشد. این پیچیدگی شامل تنظیم دقیق سیستم برای جمع آوری دادهها، تعریف قوانین همبستگی و تحلیلهای مورد نیاز است. عدم تنظیم درست این موارد میتواند منجر به کاهش کارایی SOC شود.

- هزینههای بالا: ایجاد و نگهداری یک SOC با استفاده از SIEM ممکن است هزینهبر باشد. این هزینهها شامل خرید و پیاده سازی پلتفرم SIEM، آموزش تیمها، و به روزرسانی مداوم سیستمها و فرآیندها است. برای سازمانهای کوچکتر، این هزینهها ممکن است چالشی جدی ایجاد کند.

- نیاز به تخصص فنی: پیاده سازی و بهره برداری موثر از SIEM، نیاز به تیمی از متخصصان امنیتی با دانش فنی بالا است. آموزش مستمر تیم SOC و به روزرسانی دانش آنها برای مقابله با تهدیدات جدید نیز ضروری است. بدون تخصص لازم، بهره برداری کامل از قابلیتهای SIEM ممکن نخواهد بود.

- مدیریت دادههای حجیم: SIEM برای عملکرد موثر نیاز به جمع آوری و تحلیل حجم زیادی از دادهها دارد. مدیریت این دادههای حجیم، نیازمند زیرساختهای قوی و منابع ذخیره سازی مناسب است. همچنین، تحلیل حجم بالای دادهها میتواند زمانبر و پیچیده باشد.

- ریسک هشدارهای کاذب: یکی از چالشهای رایج در استفاده از SIEM، تولید هشدارهای کاذب است. هشدارهای کاذب میتوانند باعث اتلاف وقت و منابع تیم SOC شوند و حتی منجر به از دست دادن حوادث واقعی شوند. تنظیم دقیق قوانین و بهینه سازی سیستم برای کاهش هشدارهای کاذب یکی از چالشهای مهم در مدیریت SOC است.

نتیجه گیری

ساخت SOC با استفاده از پلتفرم SIEM ، راهکاری جامع و کارآمد برای مقابله با تهدیدات سایبری و حفظ امنیت سازمان است. با پیادهسازی صحیح SOC و استفاده بهینه از SIEM، سازمانها میتوانند به صورت پیشگیرانه تهدیدات را شناسایی و به آنها پاسخ دهند و از این طریق امنیت کلی شبکه و دادههای خود را بهبود دهند.

SIEM به عنوان یک ابزار قدرتمند در شناسایی، تحلیل و پاسخ به تهدیدات امنیتی عمل میکند و به سازمانها کمک میکند تا در برابر تهدیدات پیچیده و متنوع، مقاومتر شوند. با این حال، پیادهسازی مؤثر SOC با استفاده از پلتفرم SIEM ، نیاازمند برنامه ریزی دقیق، انتخاب ابزار مناسب، و آموزش مداوم تیم امنیتی است.

با برنامه ریزی مناسب و اجرای دقیق، سازمانها میتوانند از مزایای SOC و SIEM بهرهمند شوند و به سطح بالاتری از امنیت دست یابند.

مطالب مرتبط

تست نفوذ

استراتژی امنیت سایبری در حوزه IT

ابزارهای تست نفوذ

با توجه به افزایش تهدیدات سایبری، شرکتها به دنبال روشهای جدیدی برای محافظت از برنامههای وب خود هستند. یکی از بهترین روشها، تست نفوذ است که برای هر استراتژی محافظتی بسیار ضروری شده است. تست نفوذ(penetration testing)، همچنین pen test و یا pen testing نامیده می شود و به طور پیوسته محبوبیت پیدا می کند.