در عصر دیجیتال امروزی، سازمانها با تهدیدات سایبری پیچیده و پیشرفتهای مواجه هستند که میتواند امنیت اطلاعات و عملیات حیاتی آنها را به خطر اندازد. پیاده سازی SOC (مرکز عملیات امنیتی) در سازمان به یکی از ضرورتهای اساسی برای حفاظت از زیر ساختهای فناوری اطلاعات و اطلاعات حساس تبدیل شده است.

مرکز عملیات امنیتی به عنوان یک واحد تخصصی، نقش حیاتی در شناسایی، تحلیل و پاسخ به تهدیدات امنیتی ایفا میکند.با این حال، راه اندازی مرکز عملیات امنیتی که مؤثر و کارآمد باشد، نیازمند برنامه ریزی دقیق، استفاده از فناوریهای مناسب و تدارک نیروهای متخصص است.

در این مقاله، به بررسی مراحل پیاده سازی SOC در سازمان میپردازیم، از طراحی اولیه و تعریف نیازمندیها تا پیاده سازی و بهبود مستمر.هدف این است که سازمانها بتوانند با بهرهگیری از این راهنما، یک مرکز عملیات امنیتی قوی و پاسخگو را تاسیس کنند که قادر باشد در برابر تهدیدات رو به رشد سایبری مقاومت کند و امنیت دیجیتال سازمان را تضمین نماید.

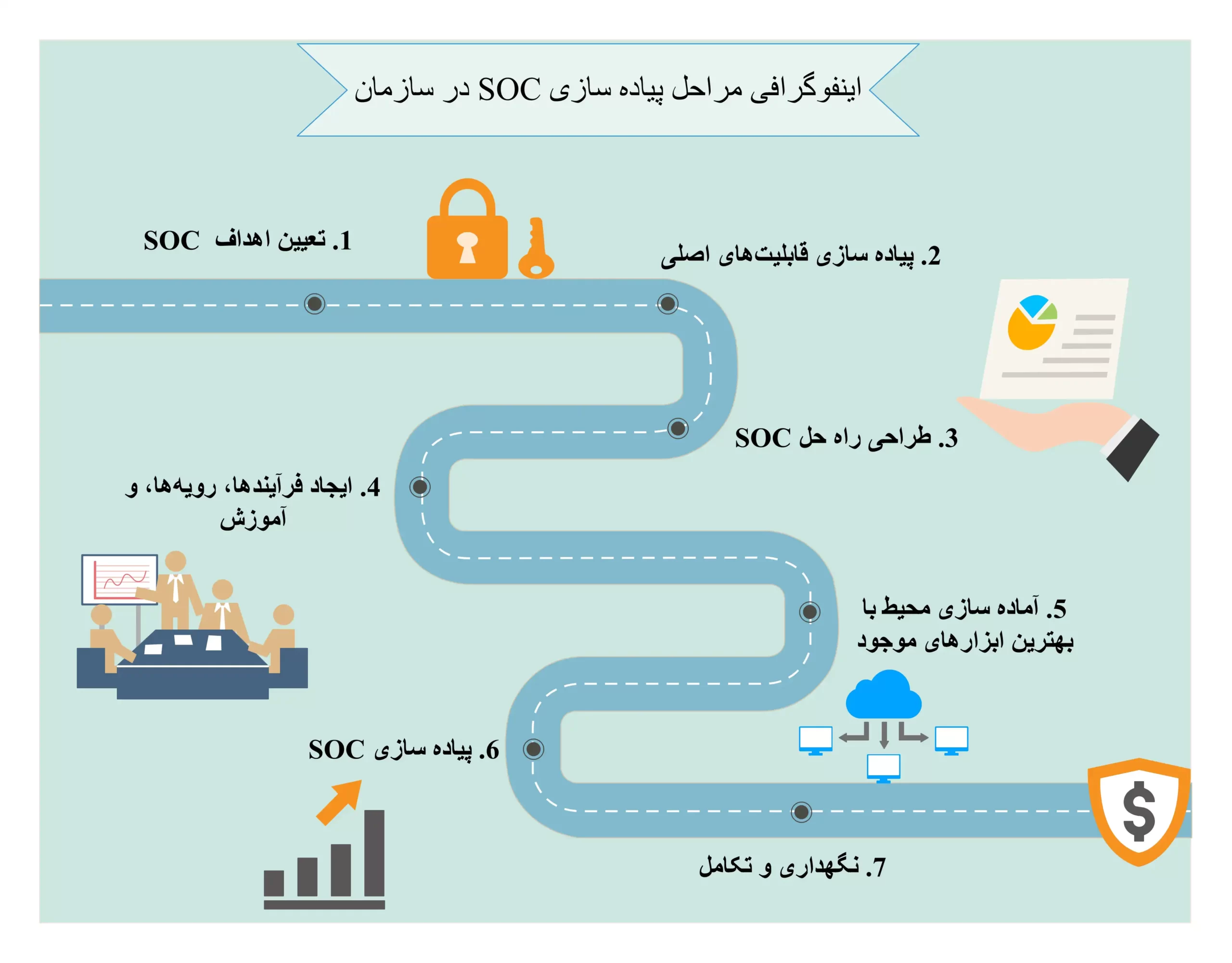

مراحل پیاده سازی SOC

راهاندازی مرکز عملیات امنیتی موفق برای اولین بار، میتواند با پیروی از هفت مرحله زیر به دست آید.

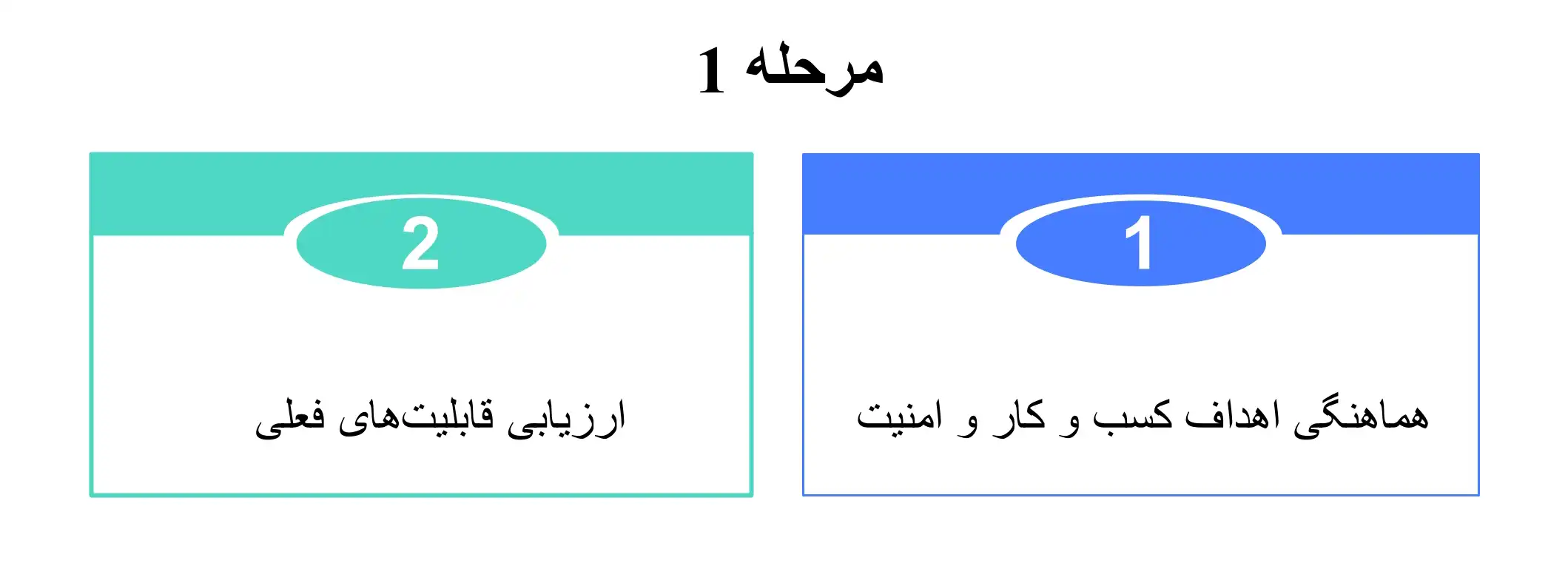

مرحله ۱: تعیین اهداف – SOC چه کارهایی باید انجام دهد؟

قبل از اینکه یک سازمان پیاده سازی SOC را شروع کند، تیم مسئول امنیت باید اهداف کلی SOC، چگونگی هماهنگی آن با اهداف کسب و کار و قابلیتهای اصلی لازم برای شروع عملیات امنیتی را شناسایی کند.در ادامه هر کدام از موارد ذکر شده را شرح می دهیم:

- هماهنگی اهداف کسب و کار و امنیت

اگر به نیازهای کسب و کار توجه نشود، اقدامات امنیتی بی فایده هستند. تمام جنبههای کسب و کار و امنیت باید هماهنگ شوند تا مشخص شود کدام بخشهای مرکز عملیات امنیت باید ابتدا پیاده سازی شوند.

- ارزیابی قابلیتهای فعلی

اکثر سازمانهای بزرگ اکنون حداقل یک تیم امنیتی کوچک دارند که به تهدیدات اطلاعاتی، شناسایی نفوذ، پاسخ به حوادث و بازیابی پرداخته و با اصول پایهای تیم امنیتی آشنا هستند. با داشتن این اصول پایهای، انتقال به یک SOC کامل آسانتر خواهد بود. اگر چنین تیمی ندارید، سرعت ایجاد SOC کم خواهد شد.

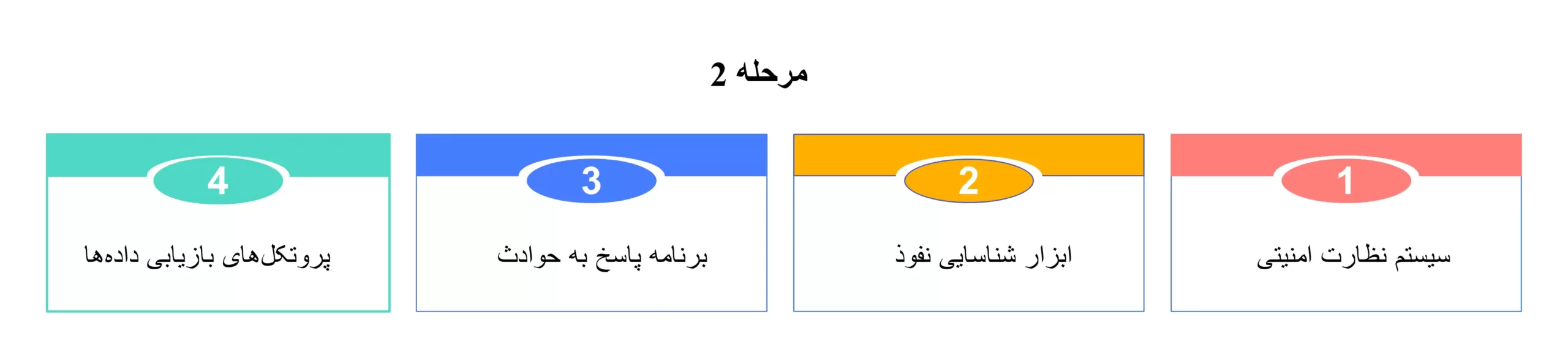

مرحله ۲: پیاده سازی قابلیتهای اصلی

برای راه اندازی مرکز عملیات امنیتی ، از همان ابتدا نیازی به اتاق بحران ندارید. ابتدا نیازهای پایهای سازمان خود را برآورده کنید و آنها را به خوبی پوشش دهید. ایجاد اصول پایهای به صورت درست از ابتدا، پایه گذاری قوی برای تکامل SOC فراهم میکند. با اینکه هر سازمان نیازهای متفاوتی دارد، این چهار عامل به ایجاد یک پایه قوی کمک می کنند:

- سیستم نظارت امنیتی : مرحلهای ضروری برای درک تمامی تهدیدات ورودی.

- ابزار شناسایی نفوذ : برای شناسایی و پیدا کردن مهاجمانی که در تلاش اند سیستم دفاعی شما را مختل کنند.

- برنامه پاسخ به حوادث : شامل دفترچههای راهنما برای تهدیدات شناخته شده.

- پروتکلهای بازیابی دادهها : برنامه ریزی برای اتفاقات معمول مانند قفل شدن به وسیله باج افزار یا تخریب کامل مقر SOC.

پس از اینکه این معیارهای پایهای برقرار شدند، SOC و تمامی نقشهای مرکز عملیات امنیت میتوانند کامل شوند.

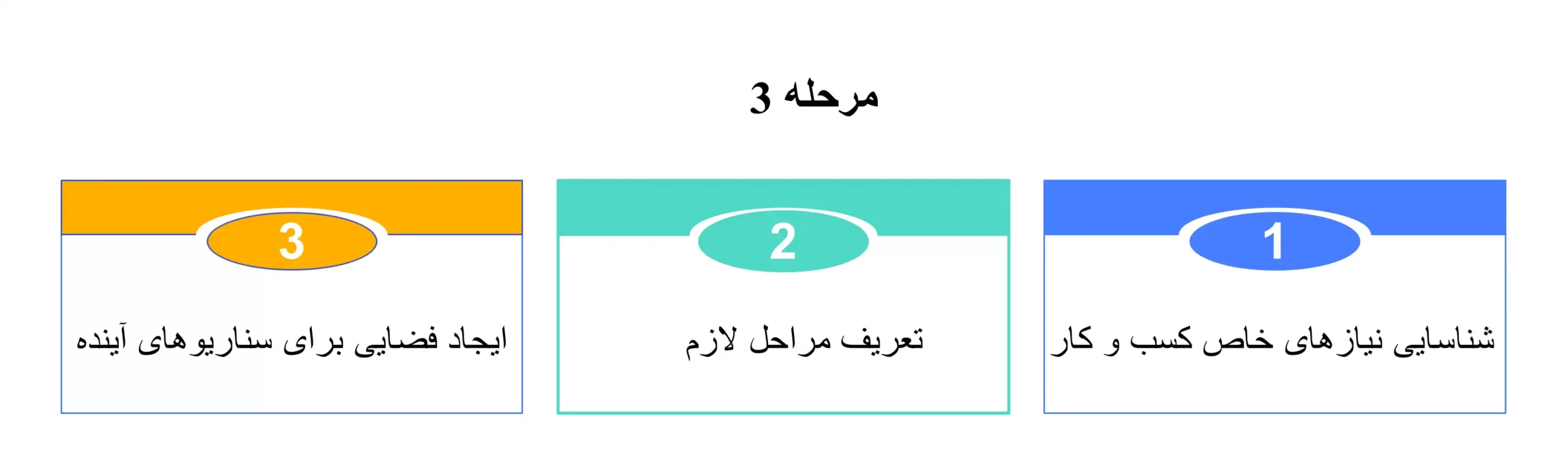

مرحله ۳: طراحی راه حل SOC

اکنون که اهداف کسب و کار و امنیت هماهنگ شدند و اصول پایهای برقرار شدهاند، تیم مرکز عملیات امنیت میتواند بر روی توسعه هوش تهدید و عملیات امنیتی تمرکز کند.

- شناسایی نیازهای خاص کسب و کار

با استفاده از دادههای جمع آوری شده، تیم SOC باید نگرانیهای کلیدی امنیتی که سازمان با آنها روبرو است را شناسایی کند. برای مثال، اگر تعداد قابل توجهی از حملات فیشینگ وجود دارد، باید منابع و آموزشهایی برای کاهش شدت و موفقیت حملات فیشینگ اختصاص داده شود.

- تعریف مراحل لازم

موارد حیاتی کسب و کار میتوانند به صورت دفترچههای راهنما (playbooks) تعریف شوند. این کار به تحلیلگران امنیت کمک میکند تا با رایج ترین مشکلاتی که سازمان با آنها مواجه است، برخورد کنند و پاسخ به حوادث را بهبود بخشند.

- ایجاد فضایی برای سناریوهای آینده

اگر تغییراتی در سازمان ایجاد شود، وضعیت امنیتی نیز باید تغییر کند. بنابراین باید فرآیندهایی را ایجاد کنید که به شما امکان میدهد به راحتی سناریوهای جدید را پیاده سازی کنید. ایجاد فرآیندهایی با قابلیت تغییر، زمان صرف شده برای گسترش عملیات امنیتی را کاهش میدهد و توانایی شما در پاسخ به خطرات امنیتی را بهبود می بخشد.

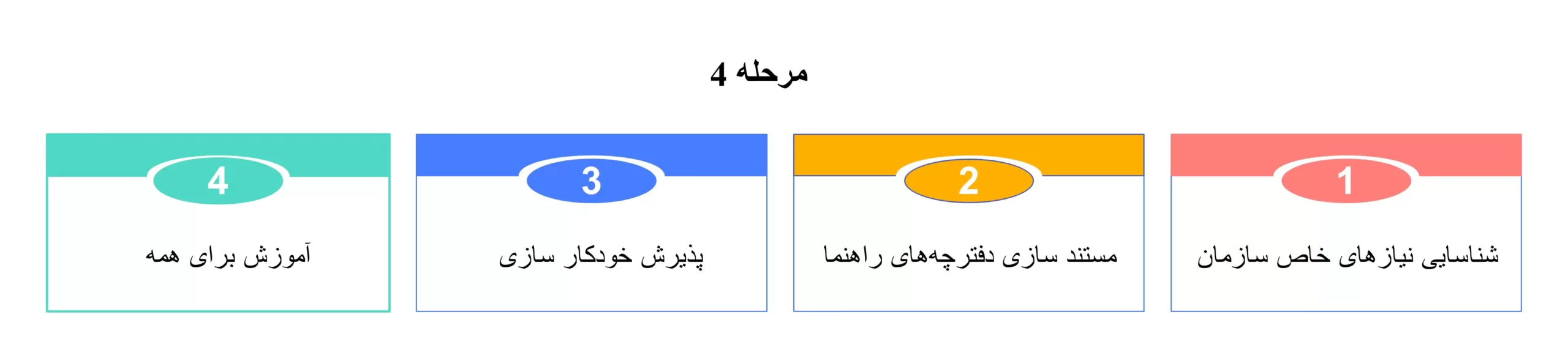

مرحله ۴: ایجاد فرآیندها، رویهها، و آموزش

این مرحله به طور نزدیک با شناسایی و تعریف نیازهای کسب و کار مرتبط است. فرآیندها، رویهها و آموزشها باید به طور جامع برای پاسخ به مشکلاتی که پیشتر تعریف شدهاند، پیاده سازی شوند.

- شناسایی نیازهای خاص سازمان

با ثبت لاگ میتوان تقریباً هر چیزی را درباره سیستم هایی که با آنها کار میکنیم، به دست آوریم. اما درک نیازهای سازمان برای ثبت لاگها، کلید موفقیت در پیاده سازی فرآیندها، رویهها و آموزشها است. با درک نیازهای سازمان خود، قادر خواهید بود بر موارد ضروری نظارت کنید و موارد غیر ضروری را نادیده بگیرید.

- مستند سازی دفترچههای راهنما (Playbooks)

هنگامی که رویه ها به تکامل برسند، مرکز عملیات امنیتی، دفترچههای راهنما برای مقابله با تهدیدات شناخته شده و رایج ایجاد میکند. فترچههای راهنما یعنی برنامهای که واکنش مناسب در برابر یک رویداد امنیتی سایبری را شامل میشود و برنامهای برای تمام نقشهای امنیتی دارد. ایجاد دفترچههای راهنما زمان صرف شده برای حل مشکلات توسط تحلیلگران SOC را بهینه میکند.

- پذیرش خودکار سازی

پاسخهای خودکار، کلید کاهش حجم کار تحلیلگران امنیتی هستند. تحلیلگران امنیتی وقتی هر روز با وظایف تکراری سر و کار دارند، دچار فرسودگی شغلی میشوند. بنابراین چرا از خودکار سازی برای مدیریت ثبت لاگ ها یا پاسخ به تهدیدات جزئی شناخته شده استفاده نکنیم؟

پیاده سازی اتوماسیون به تیمهای امنیتی این امکان را میدهد تا زمان بیشتری را صرف توسعه و تقویت وضعیت امنیتی کنند. در غیر این صورت ممکن است دچار فرسودگی شغلی شوند و به طور بالقوه یک تهدید جدی را نادیده بگیرند.

- آموزش برای همه

همه باید در فرآیند عملیات امنیتی مشارکت داشته باشند. در گذشته، بسیاری از سازمانها عملیات امنیتی را به عنوان بخشی مجزا و تقریباً بیگانه از سازمان تلقی میکردند. امنیت باید در تمام بخشها ادغام شود و آموزشهای لازم برای کاهش خطر کلی دسترسی مهاجم به سیستمها ارائه شود.

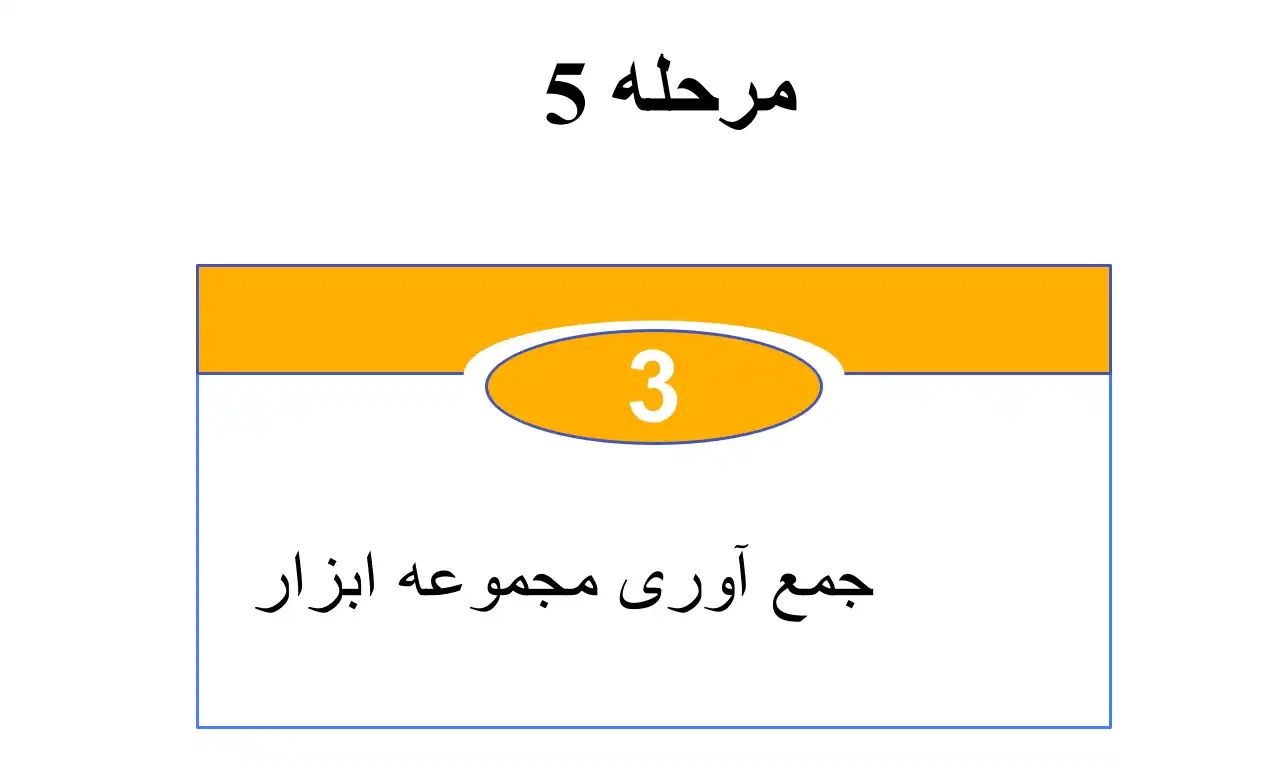

مرحله ۵: آماده سازی محیط با بهترین ابزارهای موجود

یک SOC به اندازه ابزارهایی که استفاده میکند، مؤثر است. ممکن است از ابزارهای تجاری استفاده کنید یا ابزارهای منبع باز را اضافه کنید و یا ابزارهای اختصاصی خود را بسازید. در هر حال SOC شما باید یک مجموعه ابزار را پیاده سازی کند که مخصوص نیازهای سازمان شما باشد.

این مرحله به سازمان شما وابسته است. تیم امنیتی تنها زمانی میتواند محیط خود را بسازد که نیازهای سازمان خود را به خوبی درک کرده باشد.

- جمع آوری مجموعه ابزار

در سازمانهای کوچک، استفاده از انواع ابزارهای متن باز راهی مناسب برای رفع مسائل شناخته شدهای است که مختص آن سازمان ها هستند. در حالی که ابزارهای تجاری ممکن است در بلند مدت و با رشد سازمان شما، مؤثرتر باشند. درک نیازهای امنیتی سازمان به شما کمک میکند تا استراتژیهای امنیتی مفیدی را ایجاد کنید که مخصوص کسب و کار شما باشند.

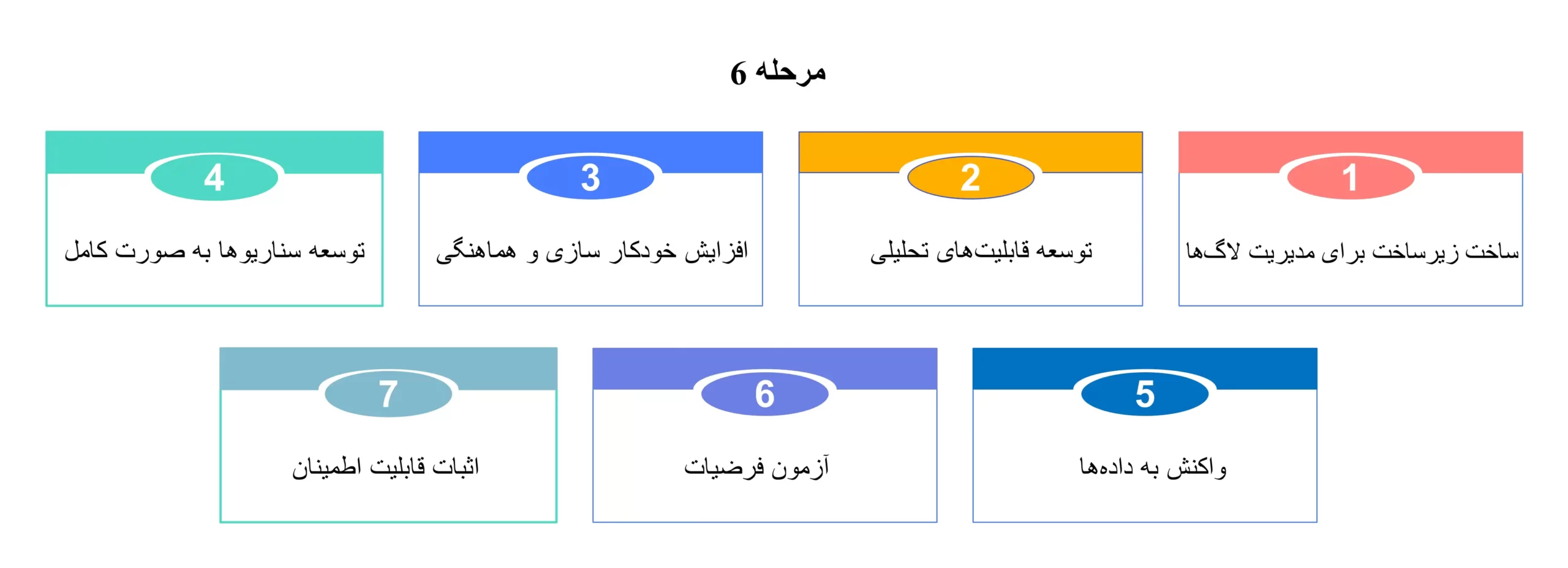

مرحله ۶: پیاده سازی SOC

برای بسیاری از مراکز عملیات امنیتی ، مرحله پیاده سازی مرحلهای است که بیشترین مشکلات را به همراه دارد. انتقال از یک تیم IT آگاه به امنیت، به یک SOC کامل، نیاز به بهبود مهارتها، ابزارها و تکنیکهایی دارد که باید به سرعت به تکامل برسند.

- ساخت زیرساخت برای مدیریت لاگها

اگر به طور دقیق به مدیریت لاگها پرداخته نشود، به سرعت به یک آشفتگی دادهای تبدیل میشود. لاگها باید جمع آوری، سازماند هی، تحلیل، فشرده سازی و سپس به طور امن ذخیره شوند. حفظ لاگ ها برای نظارت بر انطباق و یا یافتن نشانههای احتمالی نقض که از پروتکلهای امنیتی معمولی فرار کرده است، مفید می باشد.

- توسعه قابلیتهای تحلیلی

وضعیت امنیتی آینده سازمان، به توانایی متخصصان در جمع آوری دادههای تحلیلی و تغییر وضعیت امنیتی بر اساس آن یافتهها، بستگی دارد. قابلیتهای تحلیلی توسعه یافته کمک می کند SOC تبدیل به یک مرکز امنیتی پاسخگو شود. مرکزی که به طور مداوم در حال بهبود روشهای شناسایی، جلوگیری و تحلیل تهدیدها است.

- افزایش خودکار سازی و هماهنگی

برای جلوگیری از خستگی و فرسودگی نیروی کار مرکز عملیات امنیتی (SOC)، تیم شما باید به طور مداوم مسائل شناخته شده را اتوماتیک کرده و پاسخهای اتوماتیک را هماهنگ کند تا جریانهای کاری کاملاً اتوماتیک ایجاد شود.

- توسعه سناریوها به صورت کامل

سناریوهای شما باید به صورت کامل به پلانهای عملیاتی تبدیل شوند که با تهدیدات امنیتی به محض وقوع برخورد کنند . رویکرد تیم شما از شناسایی تا پاسخ دهی، باید هر حادثه احتمالی را با تحلیل دادهها و آزمایش مداوم سناریوها، پیش ببرد.

- واکنش به دادهها

دادههای لاگ یک ابزار قدرتمند برای تیمهایی است که مهارتهای تحلیلی صحیح دارند و بر اساس مشاهدات خود، سیاستهای جدید را ایجاد میکنند. دادهها را تحلیل کنید و فرآیندها یا پلنهای جدیدی بسازید که زمان صرف شده برای مدیریت مسائل امنیتی و عوامل تهدید کننده را کاهش دهد.

- آزمون فرضیات

پس از ایجاد یک فرضیه بر اساس دادههای ثبت شده، راهحلهای خود را آزمایش کنید. تحلیل گران مرکز عملیات امنیت میتوانند به عنوان یک تیم قرمز عمل کنند. با انجام تستهای نفوذ و فشار بر روی سیستمهای شناسایی نفوذ، به طور کامل وضعیت امنیتی سازمان را درک کنند. آزمایش مداوم به تیم SOC کمک میکند نقاط ضعف سیستم را شناسایی کرده و قابلیتهای کلی SOC را بهبود ببخشند.

- اثبات قابلیت اطمینان

زمانی که تیم شما بتواند به تهدیدات جدید واکنش نشان دهد و قابلیتهای خود را آزمایش کند، یک سیستم قابل اطمینان ایجاد خواهید کرد که به طور موثر، در برابر تهدیدات روز افزونی که شرکتها با آن مواجهاند، مقاوم است.

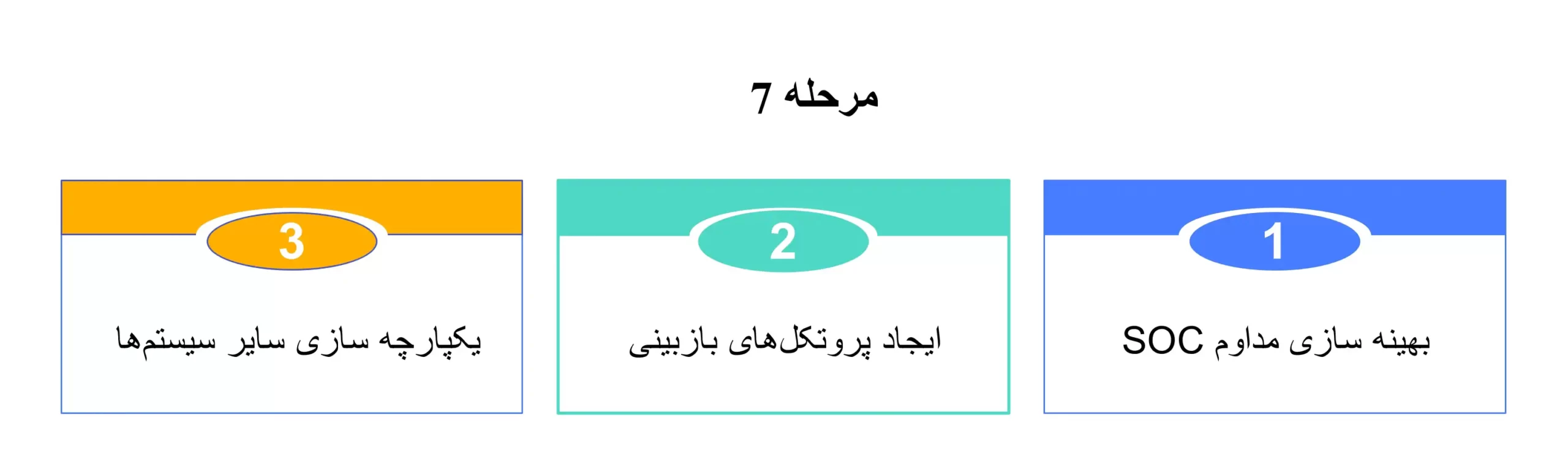

مرحله ۷: نگهداری و تکامل

اگرچه این مرحله آخرین مرحله پیاده سازی SOC در سازمان شماست، ولی آغاز ایجاد دفاعهای مؤثر است. برای بهبود وضعیت امنیتی خود با استفاده از SOC، تیم شما باید بر سه حوزه کلیدی تمرکز کند:

- بهینه سازی مداوم SOC

اگر در حال حاضر یک پلن عملیاتی یا رویکرد، به طور موثر کار میکند، به این معنا نیست که در آینده نیز مؤثر خواهد بود. مرکز عملیات امنیتی باید به طور مداوم برای تطابق با تغییرات تهدیدات شناخته شده یا شناسایی روشهای کارآمدتر مقابله با آنها، بهینه شود. بنابراین تیم مرکز عملیات امنیت، همیشه آماده مقابله با چالشهای امنیتی است که سازمان با آنها روبه می شود.

- ایجاد پروتکلهای بازبینی

همان طور که برای مقابله با مسائل امنیتی، پلنهای عملیاتی توسعه دادهاید، باید پروتکلهایی برای ساده سازی فرآیند بازبینی نیز ایجاد کنید. به این ترتیب، کارکنان مرکز عملیات امنیتی (SOC) میتوانند سیستم شما را با همان سطح ساختاری که برای شناسایی و مدیریت تهدیدات جدید به کار میبرند، بهبود دهند.

همچنین، بازبینیها به پروتکلهای پاسخ دهی محدود نمی شود. بررسی و بهبود کارکنان و مدلهای سازمان، کلید پروتکلهای امنیتی بهتر و گسترش تواناییهای شما در مواقع مناسب است.

- یکپارچه سازی سایر سیستمها

با شروع استفاده از سیستمهای جدید برای حمایت از تیم امنیتی خود، مرکز عملیات امنیتی (SOC) شما میتواند رشد کند و شروع به جمعآوری اطلاعات برای بهبود تحلیلها و بهتر کردن پاسخهای امنیتی خود کند.

کارکنان مرکز عملیات امنیت باید قادر باشند دادههایی که از SIEM، فایروالها، نرمافزارهای ضد ویروس/ضد بدافزار جمعآوری شدهاند را یکپارچه کرده و از تمام اطلاعات مربوط برای تقویت تحلیلها و توانایی پاسخ به حوادث امنیتی استفاده کنند.

نتیجه گیری

پس از تکمیل مراحل پیاده سازی SOC، تیم امنیتی شما باید تمام ابزارها، پلنهای عملیاتی، و فرآیندهای لازم را برای مدیریت موفق امنیت سازمان داشته باشد. این امر همچنین فضایی برای توسعه بیشتر و تکامل مرکز عملیات امنیتی فراهم میآورد.

پیدا کردن بهترین نیروهای SOC و بهبود یا سازگار کردن سیستمهای امنیتی سازمان یک فرآیند زمانبر است. بسیاری از سازمانها نیاز به زمان دارند تا تمام اهداف کسب و کار را به امنیت مرتبط کنند. اما هرکسی نقشی در سرمایه گذاری بر روی مرکز عملیات امنیتی دارد. دفاع از زیرساختهای حیاتی و توسعه تدابیر امنیتی پیشرفته، مرحله بعدی پس از دنبال کردن راهنمای ما برای راهاندازی مرکز عملیات امنیتی (SOC) است.